Olá galera o/

Hoje estou aqui para compartilhar com vocês como liberar o ADF, Databricks, aplicativos, usuário e grupos do AD no Azure Key Vault via RBAC.

O que é o Azure Key Vault?

O Azure Key Vault é um serviço de gerenciamento de segredos e chaves oferecido pela Microsoft na plataforma de nuvem Azure. Ele permite que você armazene, gerencie e acesse de maneira segura informações sensíveis, como chaves de criptografia, senhas, certificados e outros segredos de aplicativos.

Para mais informações, consultar documentação do produto: https://learn.microsoft.com/pt-BR/azure/key-vault/general/basic-concepts

Quais são as maneiras de permissionamento do Key Vault?

As duas maneiras de liberar acesso no key vault são:

- RBAC – Recomendado pela Microsoft

- Oferece mais flexibilidade e granularidade

- O RBAC é um modelo de controle de acesso que atribui permissões aos usuários/grupos e apps com base em funções específicas. Em vez de conceder permissões diretamente a usuários individuais, o RBAC agrupa usuários em funções e, em seguida, atribui permissões a essas funções.

- O RBAC permite que você atribua funções a usuários, grupos ou identidades gerenciadas. Cada função tem um conjunto predefinido de permissões. Por exemplo, você pode atribuir a função “Key Vault Administrator” a um usuário que precisa ter controle total sobre o cofre. Ou você pode atribuir a função “Key Vault Reader” a um usuário que precisa apenas poder ler dados do cofre.

- Access Policy

- Método mais antigo e não é recomendada para novos usos.

- Access Policy (Política de Acesso) é um mecanismo utilizado em serviços de gerenciamento de recursos, como o Azure Key Vault, para definir permissões específicas em recursos individuais. Ele permite que você conceda acesso a usuários, grupos ou serviços específicos para interagirem com o recurso de acordo com determinadas permissões.

- Access Policies permitem que você defina uma lista personalizada de permissões para um usuário ou grupo. Isso é menos flexível e granular do que o RBAC, mas pode ser útil em certos cenários. Por exemplo, você pode criar uma política de acesso que permita que um usuário apenas leia segredos do cofre.

Se você está procurando o método mais seguro e flexível de controlar o acesso ao Azure Key Vault, o RBAC é a melhor opção. No entanto, se você estiver usando um cenário antigo que usa políticas de acesso, ainda poderá usá-las. No entanto, é recomendável migrar para o RBAC o mais rápido possível.

Liberar permissões via RBAC

Let’s go mão na massa!!!

Para realizar a criação e alteração de secrets, precisamos realizar liberação de algumas permissões no RBAC. Para realizar o procedimento é necessário seguir os passos abaixo:

Pré-requisitos: O usuário deve ter privilégio de Owner ou Contributor com permissão de liberar acesso no IAM.

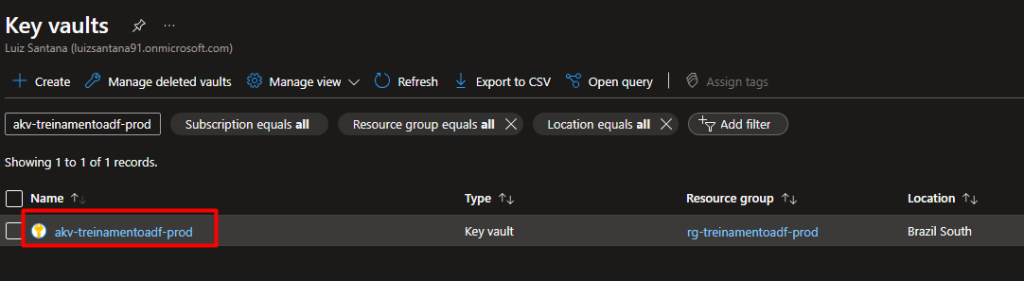

1 – Selecione sua key vault

2 – Na tela da key vault, realize os seguintes passos:

2.1 – Clicar na opção lateral Access control (IAM).

2.2 – Clicar em +Add

2.3 – Add role assignment.

3 – Selecionar as seguintes permissões de acordo com o nível de acesso que você deseja conceder:

3.1 – Key Vault Secrets Officer: Tem permissão de criar, listar e alterar secrets. Deve ser utilizada para usuários de desenvolvimento, serviço e grupos de AD.

OU

3.2 – Key Vault Secrets User: Tem permissão de listar as secrets para utilizar em outros serviços. Deve ser utilizada para aplicativos como Azure Data Factory, Azure Databricks, Grupos de AD, etc.

Para nosso exemplo iremos utilizar o Key Vault Secrets User.

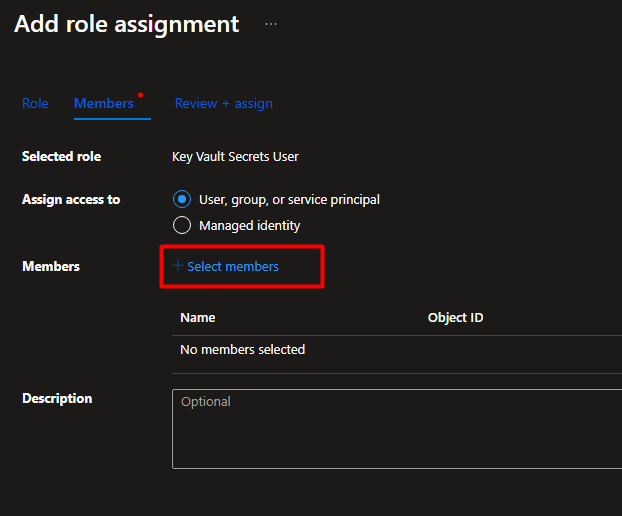

Na tela seguinte (Members), clicar no botão + Select Members.

Será exibida uma tela na lateral para selecionar o grupo do AD, Usuários ou Aplicativos que receberão a determinada permissão. Iremos informar o nome do Data Factory que queremos liberar permissão.

Iremos realizar o mesmo procedimento para liberar o Azure Databricks.

Obs.: Para adicionar o Databricks digite AzureDatabricks junto.

Após selecionar todos os membros, clicar em Select.

Após selecionar os membros, clicar em Next.

Clicar em Review + assign para atribuir as permissões.

Após este procedimento, tanto o Azure Data Factory quanto o Azure Databricks poderão utilizar as secrets Key Vault.

Considerações Finais!

Neste post, aprendemos como liberar acesso no Azure Key Vault via RBAC! Lembre-se que, se você estiver usando um cenário antigo que usa Access Policy, ainda poderá usá-las. No entanto, é recomendável implantar novos projetos utilizando o modelo do RBAC. Para migrações de access policy para rbac, recomendo realizar um planajemanto prévio, analisar possíveis impactos nos projetos antes de realizar as mudanças/migrações.

Espero que tenham gostado, boa leitura e bons estudos.

Quem quiser mandar comentários, sugestões, críticas ou dicas complementares, fiquem a vontade, pois feedbacks positivos ou negativos engradecem meu conhecimento para poder melhorar as postagens para vocês.

Até a próxima o/

Acessem nossas Redes Sociais: